(中國信息通信研究院安全研究所,北京 100191)

0 引言

軟件定義網(wǎng)絡(luò)(Software Defined Network,SDN)的概念,最初來源于2006年斯坦福大學(xué)的Clean Slate研究項(xiàng)目[1]。由于具備靈活性、開放性、可編程性和虛擬化等特點(diǎn),SDN很快得到了工業(yè)界和研究領(lǐng)域的青睞,一直處于不斷的發(fā)展和進(jìn)化之中。SDN實(shí)現(xiàn)了控制與轉(zhuǎn)發(fā)的分離,構(gòu)成了以控制器為中心的集中式控制網(wǎng)絡(luò)架構(gòu)[2],因而具備了廣泛和詳細(xì)的全網(wǎng)絡(luò)視圖;同時(shí)也因?yàn)椴捎瞄_放式架構(gòu)和使用開源軟件等原因,SDN也為各種類型應(yīng)用程序的部署和應(yīng)用提供了廣泛的可能性[3]。相對(duì)于傳統(tǒng)網(wǎng)絡(luò),SDN可以滿足各種應(yīng)用條件下不斷變化的計(jì)算和存儲(chǔ)需求[4]。近年來,SDN被廣泛應(yīng)用于數(shù)據(jù)中心、移動(dòng)通信和5G、智慧城市、物聯(lián)網(wǎng)、區(qū)塊鏈等諸多新興技術(shù)領(lǐng)域[5]。

目前,隨著SDN的廣泛應(yīng)用和部署,SDN網(wǎng)絡(luò)面臨的網(wǎng)絡(luò)安全威脅也越來越大,SDN的安全問題成為當(dāng)前網(wǎng)絡(luò)安全領(lǐng)域的重要研究方向之一。本文圍繞SDN安全問題,從SDN架構(gòu)入手,分析了SDN網(wǎng)絡(luò)架構(gòu)存在的系統(tǒng)漏洞,總結(jié)了SDN面臨的主要安全問題,初步探討了目前針對(duì)SDN安全問題所采取的主要措施,介紹了防御分布式拒絕服務(wù)(Distributed Denial of Service,DDoS)攻擊的最新研究成果,并對(duì)下一步研究工作方向進(jìn)行了展望。

1 SDN架構(gòu)及其安全性分析

1.1 SDN架構(gòu)

相對(duì)傳統(tǒng)網(wǎng)絡(luò)架構(gòu),SDN將路由器上的控制功能和轉(zhuǎn)發(fā)功能進(jìn)行了分離,將控制功能集合在一起構(gòu)成控制平面,底層硬件設(shè)備則只專注于數(shù)據(jù)轉(zhuǎn)發(fā)構(gòu)成數(shù)據(jù)平面。控制功能與數(shù)據(jù)轉(zhuǎn)發(fā)功能分離,增強(qiáng)了網(wǎng)絡(luò)基礎(chǔ)設(shè)施的自動(dòng)化,為網(wǎng)絡(luò)設(shè)備的管理、維護(hù)、故障排除等提供了靈活性和便捷性;同時(shí),基于集中控制,SDN可以確保整個(gè)網(wǎng)絡(luò)一致的策略執(zhí)行、網(wǎng)絡(luò)可編程性、增強(qiáng)的可擴(kuò)展性和整體的可見性等[6]。

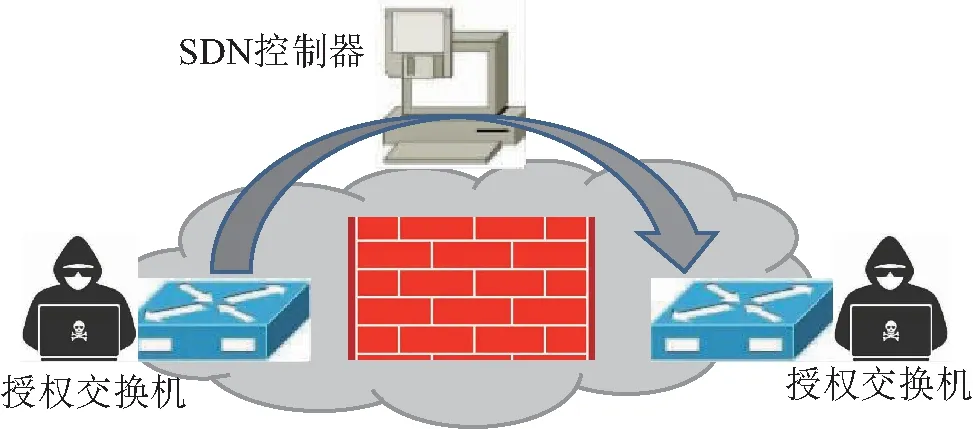

SDN主要包括控制平面、數(shù)據(jù)平面和應(yīng)用平面等三層,同時(shí)通過南北向接口完成三個(gè)平面之間的連接(見圖1)。當(dāng)控制平面存在多個(gè)控制器時(shí),則使用東西向接口將這些控制器連接在一起[7]。

圖1 SDN三層平面架構(gòu)示意

(1)控制平面:作為SDN的大腦,控制平面位于SDN結(jié)構(gòu)設(shè)計(jì)的中心,負(fù)責(zé)控制和管理整個(gè)SDN,負(fù)責(zé)管理業(yè)務(wù)流并決定業(yè)務(wù)流的路由、轉(zhuǎn)發(fā)和分組丟棄等,向數(shù)據(jù)平面的轉(zhuǎn)發(fā)設(shè)備發(fā)送流指令、向應(yīng)用平面的應(yīng)用程序提供相關(guān)數(shù)據(jù)。控制平面由一個(gè)或多個(gè)控制器組成。

(2)數(shù)據(jù)平面:包含多個(gè)連接在一起的網(wǎng)絡(luò)設(shè)備,并通過執(zhí)行可編程算法來協(xié)調(diào)和增強(qiáng)對(duì)網(wǎng)絡(luò)設(shè)備的管理和配置。同時(shí),在數(shù)據(jù)平面通過提供標(biāo)準(zhǔn)協(xié)議,不同生產(chǎn)商提供的設(shè)備可以在平面內(nèi)實(shí)現(xiàn)通信,具備了高度可擴(kuò)展性。

(3)應(yīng)用平面:負(fù)責(zé)管理與應(yīng)用軟件相關(guān)的業(yè)務(wù)和安全程序等,包括網(wǎng)絡(luò)虛擬化、入侵檢測(cè)系統(tǒng)、入侵預(yù)防系統(tǒng)、防火墻實(shí)現(xiàn)和移動(dòng)性管理等;同時(shí)應(yīng)用平面可以通過可編程方式調(diào)用所需網(wǎng)絡(luò)資源,方便用戶實(shí)現(xiàn)快速配置網(wǎng)絡(luò)和部署應(yīng)用。應(yīng)用平面通過北向應(yīng)用接口與控制平面通信。

目前,作為在SDN中被主要采用的通信協(xié)議,Open Flow[8]因?yàn)榫邆潇`活性、規(guī)范性等優(yōu)勢(shì),被廣泛采用,成為SDN事實(shí)上的通信協(xié)議。

1.2 SDN架構(gòu)安全性分析

SDN架構(gòu),具備如下顯著特征[9-10]。

(1)集中控制:控制與轉(zhuǎn)發(fā)功能分離,控制平面負(fù)責(zé)整個(gè)網(wǎng)絡(luò)所有設(shè)備的控制和管理,完全了解網(wǎng)絡(luò)拓?fù)浣Y(jié)構(gòu),具備網(wǎng)絡(luò)狀態(tài)的全局可見性。

(2)網(wǎng)絡(luò)可編程性:通過提供應(yīng)用編程接口,可以快速開發(fā)和部署新的網(wǎng)絡(luò)應(yīng)用。

(3)設(shè)備簡單:將控制功能移除,降低了網(wǎng)絡(luò)設(shè)備復(fù)雜性,網(wǎng)絡(luò)設(shè)備只需根據(jù)預(yù)先設(shè)置好的流規(guī)則進(jìn)行數(shù)據(jù)轉(zhuǎn)發(fā)即可。

網(wǎng)絡(luò)架構(gòu)的特點(diǎn),決定了SDN的安全特性。一方面,SDN具有明顯的安全優(yōu)勢(shì),如利用其可編程性和網(wǎng)絡(luò)狀態(tài)的全局可見性,便于主動(dòng)監(jiān)控流量并診斷威脅,可快速發(fā)現(xiàn)和遏制網(wǎng)絡(luò)安全威脅等[11];但另一方面,SDN的網(wǎng)絡(luò)架構(gòu)本身也存在一些明顯的系統(tǒng)漏洞和架構(gòu)缺陷[12-14],具體包括如下幾個(gè)方面。

(1)因集中控制帶來的單點(diǎn)故障風(fēng)險(xiǎn),極大地方便攻擊控制平面從而破壞整個(gè)網(wǎng)絡(luò)。

(2)可編程性的開放性,帶來網(wǎng)絡(luò)數(shù)據(jù)的損壞、竊取和篡改等一系列安全隱患。

(3)在對(duì)域名系統(tǒng)(Domain Name System,DNS)、網(wǎng)絡(luò)地址轉(zhuǎn)換(Network Address Translation,NAT)或邊界網(wǎng)關(guān)協(xié)議(Border Gateway Protocol,BGP)等傳統(tǒng)協(xié)議在網(wǎng)絡(luò)架構(gòu)層次上作了改變后,未對(duì)架構(gòu)改變后的復(fù)雜性和兼容性進(jìn)行分析和采取有效應(yīng)對(duì)措施。

(4)在控制平面和數(shù)據(jù)平面之間的通信過程中沒有安全和加密措施,缺乏跨域通信信任機(jī)制。

(5)各種應(yīng)用程序復(fù)雜交互,缺乏授權(quán)和身份驗(yàn)證機(jī)制,易導(dǎo)致流規(guī)則發(fā)生沖突和受到惡意應(yīng)用程序攻擊。

2 SDN主要安全風(fēng)險(xiǎn)分析

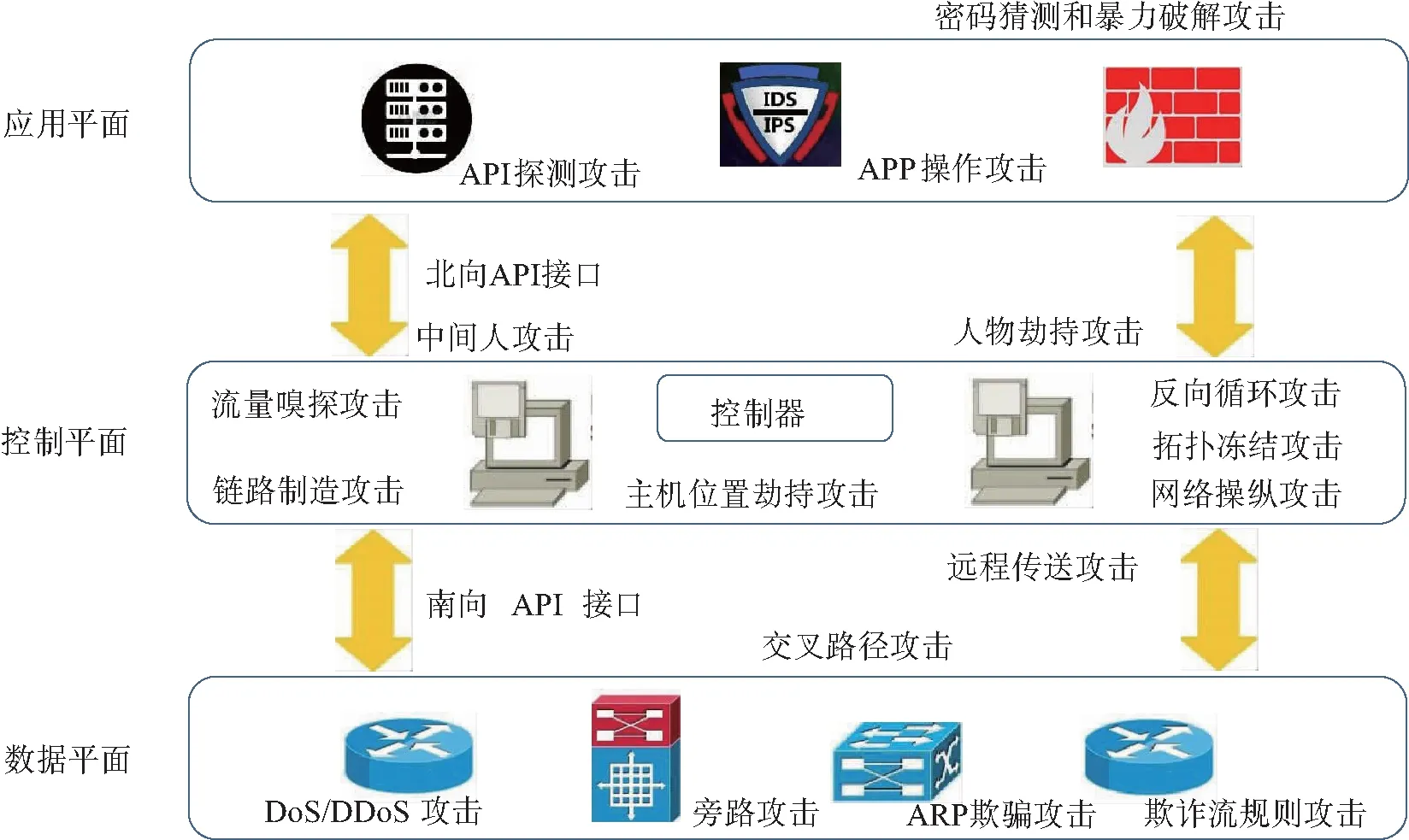

目前,SDN面臨的安全威脅非常多,主要集中在惡意應(yīng)用、控制器的脆弱性、流規(guī)則的合法性和一致性等方面[14]。SDN所面臨安全攻擊的類型也很多。由于SDN具有清晰的多層體系結(jié)構(gòu),本文即按照不同平面對(duì)SDN所面臨的安全威脅和攻擊等分別進(jìn)行描述和分析。

2.1 控制平面安全問題

控制平面和控制器是近年來攻擊SDN的主要目標(biāo)。控制器是整個(gè)SDN的大腦。因?yàn)槭羌锌刂颇J剑嬖趩吸c(diǎn)失敗風(fēng)險(xiǎn),因此負(fù)責(zé)管理全網(wǎng)的控制器成為SDN安全鏈條中的最薄弱環(huán)節(jié)。攻擊者只要破壞或者控制了控制器,就可以控制整個(gè)SDN網(wǎng)絡(luò)。目前,在一些新型技術(shù)和應(yīng)用中,針對(duì)控制平面比較典型的攻擊形式[6],主要有以下幾種。

主機(jī)位置劫持攻擊(Host Location Hijacking)[15],主要是針對(duì)SDN控制器主機(jī)跟蹤服務(wù)(Host Tracking Service,HTS)協(xié)議中存在的漏洞,模擬大量主機(jī)在同一時(shí)段訪問SDN網(wǎng)絡(luò),迫使SDN控制器在短時(shí)間內(nèi)執(zhí)行大量位置更新導(dǎo)致過載,減慢工作速度和效率,實(shí)施拒絕服務(wù)攻擊。主機(jī)位置劫持攻擊的具體攻擊過程參見圖2。鏈路制造攻擊(Link Fabrication Attack)[16],通過偽造新的網(wǎng)絡(luò)鏈路,以攔截和控制SDN鏈路流量實(shí)施攻擊,導(dǎo)致攻擊者新建的鏈路是一個(gè)“黑洞”,“吞噬”該鏈路上轉(zhuǎn)發(fā)的流量;或者是攻擊者在兩個(gè)SDN交換機(jī)之間新創(chuàng)建一個(gè)隧道,允許流量通過惡意鏈路成功轉(zhuǎn)發(fā)。中間人攻擊(Man In The Middle/MITM Attacks)[17],利用OpenFlow協(xié)議TCP控制層缺乏身份認(rèn)證的缺陷,通過下游OVS(Open vSwitch)交換設(shè)備實(shí)施竊聽攻擊。人物劫持(Persona Hijacking)攻擊[18],首先攻擊者攻擊并解除被攻擊主機(jī)IP地址與MAC地址之間的綁定,實(shí)現(xiàn)IP接管;其次攻擊者將自己的MAC地址綁定到該IP地址,利用流規(guī)則不一致性重定向網(wǎng)絡(luò)流量,實(shí)施流中毒攻擊,完全接管被攻擊主機(jī)。反向循環(huán)(Reverse Loop Attack)和拓?fù)鋬鼋Y(jié)(Topology Freezing)兩種攻擊[19]方式,主要針對(duì)OFDP(OpenFow Discovery Protocol)協(xié)議缺乏保護(hù)分組完整性和機(jī)密性的安全機(jī)制等弱點(diǎn),攻擊或篡改控制器網(wǎng)絡(luò)拓?fù)湟晥D。網(wǎng)絡(luò)操縱攻擊(Network Manipulation)[20]通過誤導(dǎo)控制器在網(wǎng)絡(luò)中引入虛假數(shù)據(jù),對(duì)SDN已發(fā)動(dòng)拒絕服務(wù)(Denial of Service,DoS)攻擊。流量嗅探(Traffic Sniffing)攻擊[21],可以通過SDN通信接口來竊聽和嗅探網(wǎng)絡(luò)數(shù)據(jù)和其他未加密信息,實(shí)施阻止控制器通信等多種攻擊。

圖2 主機(jī)位置劫持攻擊示意

2.2 數(shù)據(jù)平面安全問題

數(shù)據(jù)平面主要由交換機(jī)組成,負(fù)責(zé)SDN的數(shù)據(jù)處理、轉(zhuǎn)發(fā)、丟棄和狀態(tài)收集。數(shù)據(jù)平面接收并信任由控制平面提供的流規(guī)則。在SDN中,控制平面的安全性對(duì)數(shù)據(jù)平面有直接影響。在控制功能被剝離之后,如果交換機(jī)由于控制平面故障或控制平面斷開而沒有從控制平面接收轉(zhuǎn)發(fā)指令,則數(shù)據(jù)平面實(shí)際上就會(huì)變成離線狀態(tài),從而方便攻擊者通過操縱數(shù)據(jù)鏈路和數(shù)據(jù)流發(fā)動(dòng)網(wǎng)絡(luò)攻擊。綜合來看,數(shù)據(jù)平面面臨的安全挑戰(zhàn),主要來自兩個(gè)方面:一是如何識(shí)別真正的流規(guī)則,并將其與虛假或惡意規(guī)則區(qū)分開;二是可緩沖的數(shù)據(jù)流空間有限,使得數(shù)據(jù)平面易受到飽和攻擊。數(shù)據(jù)平面常見的攻擊方式,主要包括以下幾種。

DDoS攻擊[6],主要是通過被控主機(jī)發(fā)送惡意數(shù)據(jù)包,即使與OpenFlow流規(guī)則不匹配,這些數(shù)據(jù)包仍能由SDN交換機(jī)轉(zhuǎn)發(fā)至SDN控制器,這將會(huì)消耗SDN大量資源,從而形成攻擊。欺詐流規(guī)則(Fraudulent Flow Rules)攻擊[22],通過在SDN內(nèi)部署應(yīng)用程序,在SDN設(shè)備中插入惡意流規(guī)則,允許OVS設(shè)備將流量直接轉(zhuǎn)發(fā)到攻擊者主機(jī),繞過SDN控制器中的安全應(yīng)用程序。ARP欺騙攻擊(ARP Spoofing Attack)[23],利用地址解析協(xié)議(ARP)識(shí)別與IP地址關(guān)聯(lián)MAC地址過程,攻擊者發(fā)送惡意ARP消息,將其MAC地址與不同主機(jī)的IP地址關(guān)聯(lián)起來。旁路攻擊(Side Channel Attacks)[6],通常在信道的正常操作期間使用來自側(cè)信道的泄露信號(hào)來竊取SDN中的數(shù)據(jù),主要利用網(wǎng)絡(luò)中遇到的延遲來猜測(cè)SDN配置,以便實(shí)施攻擊。交叉路徑(CrossPath)攻擊[24],通過控制SDN網(wǎng)絡(luò)主機(jī)生成探測(cè)流量,識(shí)別并確認(rèn)與控制流量路徑共享鏈接的數(shù)據(jù)流量路徑為目標(biāo)路徑后,攻擊者即可向目標(biāo)路徑發(fā)送攻擊流量以干擾、中斷或控制信道中控制流量的傳輸,對(duì)SDN實(shí)施攻擊,破壞SDN功能。遠(yuǎn)程傳送攻擊(Teleportation Attack)[25],通過利用數(shù)據(jù)平面中的受控設(shè)備使用遠(yuǎn)程傳送方式,繞過數(shù)據(jù)平面中的防火墻、安全檢查等關(guān)鍵網(wǎng)絡(luò)功能和安全策略邏輯實(shí)現(xiàn)信息傳送,構(gòu)成網(wǎng)絡(luò)安全威脅。受控交換機(jī)利用控制平臺(tái)進(jìn)行隱藏通信,可繞過防火墻等數(shù)據(jù)平面安全機(jī)制(見圖3)。

圖3 遠(yuǎn)程傳送攻擊示意

2.3 應(yīng)用平面安全問題

應(yīng)用平面主要由各種類型的應(yīng)用程序組成。在SDN中,應(yīng)用程序可以通過控制平面向數(shù)據(jù)平面的設(shè)備發(fā)送流規(guī)則。由于目前應(yīng)用平面和控制平面之間的開放通信接口,還沒有實(shí)現(xiàn)統(tǒng)一的標(biāo)準(zhǔn)和規(guī)范,應(yīng)用平面的各種程序可能對(duì)SDN的網(wǎng)絡(luò)資源、服務(wù)和功能等構(gòu)成嚴(yán)重安全威脅[6]。另外,由于開發(fā)環(huán)境、編程模型等存在較大差異,以及應(yīng)用程序種類繁多等原因,在應(yīng)用平面也可能存在一些互操作性限制和安全策略沖突的問題。在SDN環(huán)境中,控制平面與應(yīng)用程序之間的認(rèn)證和授權(quán)能力是一個(gè)顯著的挑戰(zhàn),需要在應(yīng)用程序中集中執(zhí)行有關(guān)安全策略,以減少或杜絕未經(jīng)授權(quán)的訪問等。為便于訪問網(wǎng)絡(luò)和服務(wù),SDN中的應(yīng)用程序被賦予很大的訪問權(quán)限,這可能會(huì)導(dǎo)致訪問權(quán)限濫用,導(dǎo)致惡意和非法應(yīng)用可以訪問或攻擊SDN控制平面,從而可以攻擊整個(gè)SDN環(huán)境。關(guān)于身份驗(yàn)證和授權(quán),在SDN中由于控制器不強(qiáng)制在應(yīng)用程序和控制器之間建立信任關(guān)系,因此惡意應(yīng)用程序可能會(huì)對(duì)整個(gè)SDN環(huán)境造成損害。應(yīng)用平面常見的安全問題[6],包括APP操作攻擊(APP Manipulation Attack)、API探測(cè)攻擊(API Exploration Attack)和密碼猜測(cè)和暴力破解攻擊(Password Guessing and Brute Force Attack)等。

2.4 安全問題總結(jié)

實(shí)際上,攻擊者可以根據(jù)SDN本身所存在的諸多系統(tǒng)漏洞和架構(gòu)缺陷,通過實(shí)施各種不同類型的攻擊方式來攻擊SDN。SDN控制器通常是攻擊者最重要的目標(biāo)。而SDN架構(gòu)包含三個(gè)平面,每一個(gè)平面中的設(shè)備又分布在網(wǎng)絡(luò)內(nèi)的多個(gè)不同位置,這也相當(dāng)于為SDN增加了更多的攻擊點(diǎn)[7]。關(guān)于SDN所面臨的安全問題,有各種不同的分類方式和分類視角。開放網(wǎng)絡(luò)基金會(huì)(Open Networking Foundation,ONF)提出了一種關(guān)于SDN安全問題的分類方式[26],即將SDN的安全問題分為六大類,包括欺騙(Spoofing)、篡改(Tampering)、否認(rèn)(Repudiation)、信息披露(Information Disclosure)、拒絕服務(wù)(Denial of Service)和特權(quán)提升(Elevation of Privileges)等。此外,根據(jù)不同的安全視角和考慮,還有一些其他的分類方式,如拓?fù)浯鄹墓?Topology Tampering Attacks)[27]、毒化攻擊(Poisoning Attacks)[28]、標(biāo)識(shí)綁定攻擊(Identifier Binding Attacks)[18]等。SDN網(wǎng)絡(luò)面臨的諸多安全問題以及潛在的攻擊點(diǎn)見圖4。

3 主要應(yīng)對(duì)措施及展望

3.1 主要應(yīng)對(duì)措施

目前,隨著廣泛應(yīng)用和部署,SDN所面臨的安全威脅和攻擊也是越來越嚴(yán)重。其中,DDoS作為典型的網(wǎng)絡(luò)攻擊形式,已成為SDN所面臨的最突出安全問題。一方面,DDoS攻擊是現(xiàn)階段互聯(lián)網(wǎng)領(lǐng)域最嚴(yán)重和最典型的網(wǎng)絡(luò)攻擊,SDN作為目前最流行的網(wǎng)絡(luò)部署方案,自然也就成為DDoS重點(diǎn)攻擊目標(biāo);另一方面,SDN所特有的集中控制架構(gòu),單點(diǎn)風(fēng)險(xiǎn)高,其控制器也更容易受到DDoS攻擊。作為網(wǎng)絡(luò)安全研究領(lǐng)域的難點(diǎn)和重點(diǎn)問題,防御DDoS攻擊成為業(yè)界研究SDN安全問題的重點(diǎn)所在。例如,Maity等[29]提出一種概率模型,可以有效識(shí)別和監(jiān)測(cè)DDoS攻擊;Cao等[30]提出一種基于時(shí)空?qǐng)D卷積網(wǎng)絡(luò)的檢測(cè)方法,可以很快找出DDoS攻擊流通過的交換機(jī),有效減輕DDoS攻擊產(chǎn)生的影響;Varhese等[44]提出一種基于Data Plane Development Kit的IDS框架,可通過統(tǒng)計(jì)異常檢測(cè)算法,實(shí)現(xiàn)數(shù)據(jù)包處理和監(jiān)控,完成對(duì)DDoS攻擊的快速檢測(cè)等。

圖4 SDN安全問題和潛在攻擊點(diǎn)示意

除去防御DDoS攻擊,目前業(yè)界針對(duì)SDN控制平面、數(shù)據(jù)平面、應(yīng)用平面等三個(gè)平面存在的各種其他安全問題和應(yīng)對(duì)措施也開展了大量的研究工作,并取得了積極的研究成果。針對(duì)控制平面,SDx[31]基于Floodlight控制器[32]原理提供了一個(gè)加強(qiáng)版SDN控制器,加強(qiáng)應(yīng)用程序授權(quán),保障控制器安全;混合SDN[33]通過交互方式設(shè)置和確定數(shù)據(jù)流傳送路線,減輕了SDN控制器處理數(shù)據(jù)流規(guī)則的負(fù)擔(dān);TopoGuard[28]在安全側(cè)擴(kuò)展SDN控制器,可有效應(yīng)對(duì)針對(duì)網(wǎng)絡(luò)拓?fù)湔w可見性的攻擊。針對(duì)數(shù)據(jù)平面,主要需要對(duì)企圖在轉(zhuǎn)發(fā)層內(nèi)插入新的流規(guī)則或調(diào)整現(xiàn)有流規(guī)則的異常應(yīng)用程序采取有效安全措施,F(xiàn)lowChecker[34]提供了一種流規(guī)則驗(yàn)證和配置解決方案,用于區(qū)分OVS設(shè)備或數(shù)據(jù)路徑內(nèi)的惡意流規(guī)則;VeriFlow[35]提供了一種機(jī)制以識(shí)別某種錯(cuò)誤流規(guī)則并防止這些錯(cuò)誤流規(guī)則造成惡意網(wǎng)絡(luò)行為;FortNox[36]提供了一種使用實(shí)時(shí)引擎進(jìn)行流規(guī)則檢查的框架,可以在SDN控制器運(yùn)行時(shí)動(dòng)態(tài)驗(yàn)證異常網(wǎng)絡(luò)流量規(guī)則。針對(duì)應(yīng)用平面,維護(hù)與控制平面之間的可靠信任是加強(qiáng)安全舉措的一個(gè)重要方向,PermOF[37]提出了一種授權(quán)機(jī)制,設(shè)置了適當(dāng)級(jí)別的訪問控制,只允許授權(quán)應(yīng)用訪問SDN;Beckett等[38]提出一種檢查和糾錯(cuò)機(jī)制,通過檢查并糾正應(yīng)用程序的動(dòng)態(tài)屬性和特性等,以保證能夠檢查和感應(yīng)到SDN實(shí)時(shí)的狀態(tài)變化等。

3.2 展望

未來,SDN的應(yīng)用和部署會(huì)越來越廣泛。據(jù)預(yù)測(cè),到2025年,SDN的使用將會(huì)增加19%[39]。但是SDN因結(jié)構(gòu)變化而引起的安全問題和攻擊,不會(huì)在短時(shí)間內(nèi)就能夠完全解決。因此,與廣泛應(yīng)用和部署相對(duì)應(yīng)的是SDN會(huì)越發(fā)成為網(wǎng)絡(luò)攻擊者進(jìn)行重點(diǎn)攻擊的對(duì)象,SDN控制與轉(zhuǎn)發(fā)功能分離后所存在的系統(tǒng)漏洞也被進(jìn)一步挖掘和利用。隨著網(wǎng)絡(luò)黑客和攻擊者攻擊技術(shù)和水平的進(jìn)一步演進(jìn)和提高,攻擊手段會(huì)越來越先進(jìn),除了既有安全問題和攻擊方式的不斷重復(fù)發(fā)生,也會(huì)產(chǎn)生新的安全問題和新的攻擊方式,SDN將會(huì)面臨更加嚴(yán)峻的安全形勢(shì)。這也對(duì)工業(yè)界和SDN安全研究領(lǐng)域提出了挑戰(zhàn)。

針對(duì)SDN所面臨的各種舊的和新的安全問題和攻擊[42],業(yè)界也在積極開展研究并嘗試解決。如針對(duì)目前廣泛存在的網(wǎng)絡(luò)局限性和安全問題,基于最新的軟件技術(shù),考慮有狀態(tài)轉(zhuǎn)發(fā)設(shè)備的適用性,設(shè)計(jì)支持SDN轉(zhuǎn)發(fā)功能的安全硬件設(shè)備[41];進(jìn)一步加強(qiáng)應(yīng)用平面與控制平面之間的授權(quán)和身份驗(yàn)證機(jī)制研究,保證各種應(yīng)用能夠以適當(dāng)?shù)氖跈?quán)訪問控制平面獲得相應(yīng)資源,杜絕流規(guī)則沖突或惡意應(yīng)用程序攻擊;加強(qiáng)控制與轉(zhuǎn)發(fā)分離后SDN的復(fù)雜性和兼容性研究,從根本上解決SDN相對(duì)傳統(tǒng)網(wǎng)絡(luò)所存在的系統(tǒng)缺陷和漏洞;在SDN控制平面和數(shù)據(jù)平面之間的通信過程中設(shè)計(jì)和增加安全加密措施,建立跨域通信信任機(jī)制;考慮引入其他新技術(shù)來解決SDN安全問題,目前機(jī)器學(xué)習(xí)[42]、深入學(xué)習(xí)[43]以及區(qū)塊鏈[6]等新技術(shù)都被引入來解決SDN的有關(guān)安全問題,并在一定條件下取得了不錯(cuò)的驗(yàn)證結(jié)果,可以在一定范圍內(nèi)有效應(yīng)對(duì)SDN的安全問題和攻擊。

4 結(jié)束語

本文以SDN為研究對(duì)象,著眼于SDN安全問題,結(jié)合當(dāng)前的各種研究文獻(xiàn)和成果,通過對(duì)SDN控制平面、數(shù)據(jù)平面和應(yīng)用平面的介紹,總結(jié)了SDN架構(gòu)的主要特點(diǎn),分析了SDN分層架構(gòu)所存在的體系缺陷和安全漏洞;重點(diǎn)對(duì)目前SDN面臨的諸多安全問題和挑戰(zhàn)按照不同平面進(jìn)行了跟蹤研究和對(duì)比分析;簡要論述了現(xiàn)階段有關(guān)SDN安全問題的相關(guān)應(yīng)對(duì)措施,介紹了防御DDoS攻擊的最新研究成果,并總結(jié)歸納了關(guān)于SDN安全問題的未來研究方向等。